Si j'ai bien compris le "sudo" est lié au terminal ou pas ?

Oui, il s'utilise dans le terminal, c'est aussi une commande, mais qui précède une autre commande, cette dernière sera alors exécutée avec les droits du super-utilisateur.

Certaines commandes ne peuvent être utilisées en simple utilisateur car

- elles sont dangereuses

- agissent sur des fichiers se trouvant hors de ton PATH (emplacements auxquels tu as accès sans autorisation).

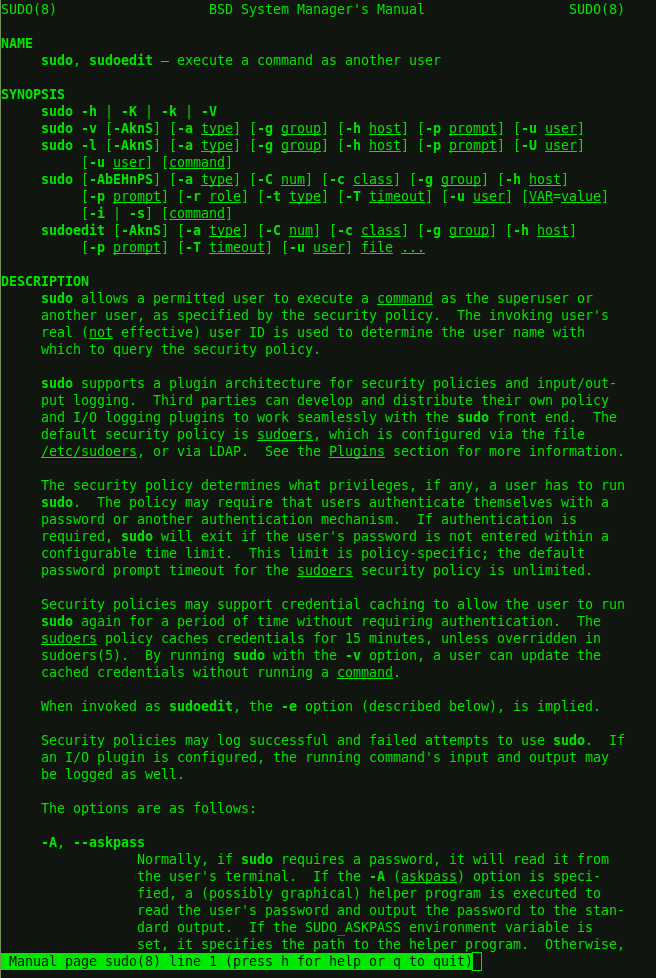

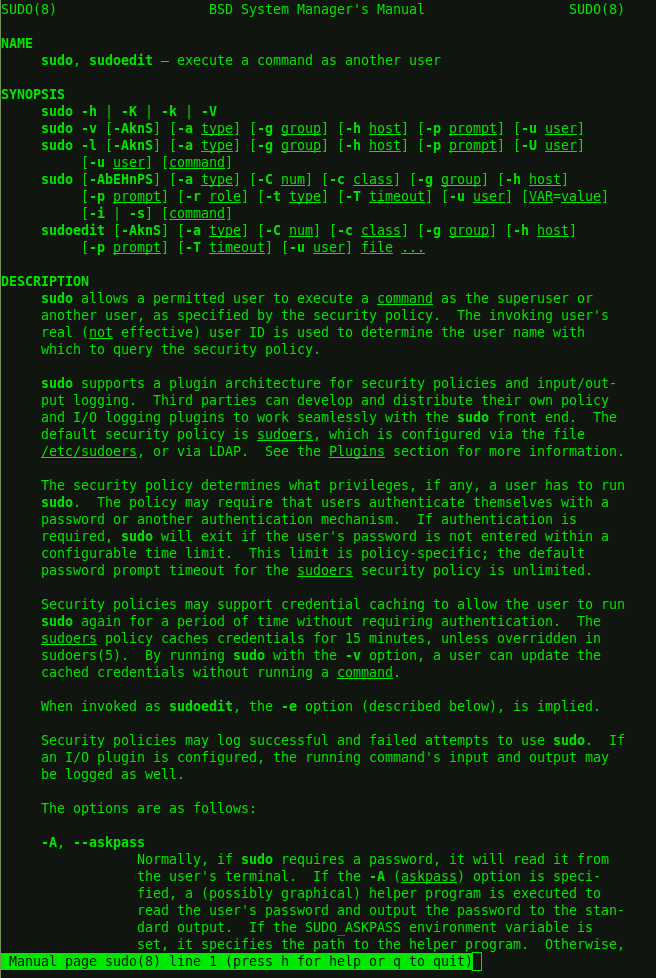

Ouvre un terminal, et fais précéder les commandes pour lesquelles tu souhaites avoir toutes les informations de la commande man, et tu auras tous les détails la concernant, mais en anglais

Tu peux cependant en récupérer une bonne partie en français en installant ce paquet (copie/colle ces commandes dans le terminal) :

sudo apt-get install manpages-fr

sudo apt-get install manpages-fr-extra

Bon, les explications pour sudo ne sont pas traduite

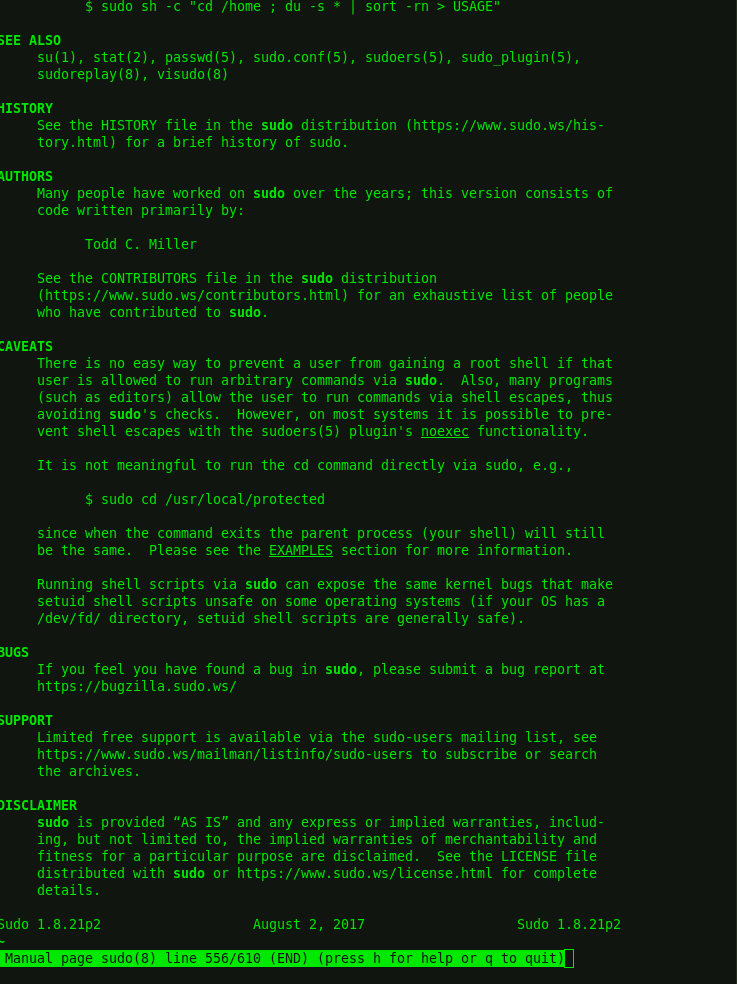

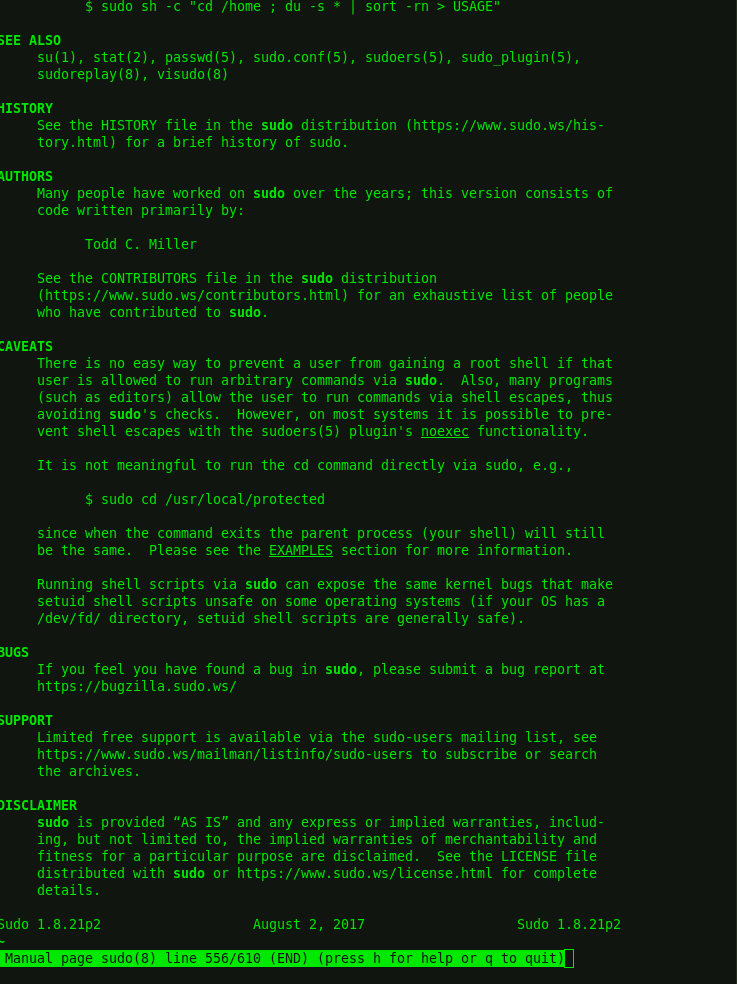

Voici une capture de la première page et dernière page, et il y a encore beaucoup entre (610 lignes en tout !)

Après, comme je le faisais remarquer en réponse à Didier, difficile de s'y retrouver, les articles sont en discordances sur la version qui corrige la faille.

Neximpact du 15/10/2019 : La brèche a été colmatée dans la version 1.8.28 de Sudo publiée hier soir.

La vulnérabilité, estampillée CVE-2019-14287...

Plus bas dans le post de Didier :

Developpez.com du 07/06/2017 : Les chercheurs de Qualys Security ont publié que les versions 1.8.6p7 à 1.8.20 de la commande étaient toutes touchées par une faille de sécurité « sévère », exploitable localement.

La faille référencée CVE-2017-1367...

Juste en dessous :

Didier wrote:toujours sur ce site Sofrpedia : j'ai traduit par google un paragraphe : "Par conséquent, les utilisateurs d’Ubuntu 19.04 doivent mettre à jour vers sudo 1.8.27-1ubuntu1.1, les utilisateurs d’Ubuntu 18.04 LTS vers sudo 1.8.21p2-3ubuntu1.1, d’Ubuntu 16.04 LTS utilisateurs vers le sudo 1.8.16-0ubuntu1.8, Ubuntu 14.04 utilisateurs ESM sudo 1.8.9p5-1ubuntu1.5 + esm2, Ubuntu 12.04 Utilisateurs ESM au sudo 1.8.3p1-1ubuntu3.8, Debian GNU / Linux 9 "Extensions" les utilisateurs au sudo 1.8.19p1-2.1 + deb9u1 et Debian GNU / Linux 10 "Buster" utilisateurs au sudo 1.8.27-1 + deb10u1."

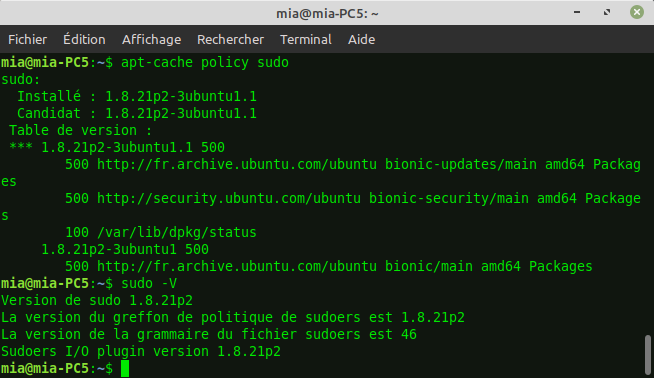

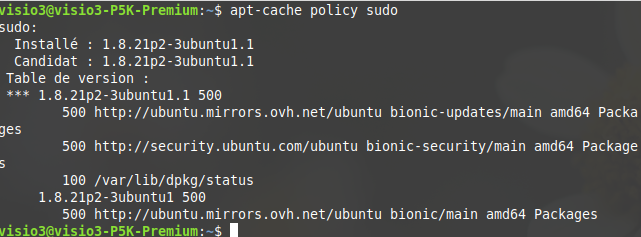

J'ai pas retrouvé cet article, mais la version 1.8.21p2 est celle que j'ai, toi aussi probablement (LinuxMint 19 est bâtie à partir de Ubuntu18.04 Bionic)

Pour ma part, honnêtement, j'ai du mal à m'y retrouver...

Mais je fais confiance à Linux et à ses mainteneurs, ils doivent savoir ce qu'ils font, on n'est pas chez Microsoft

Sinon où peut-on le trouver ?  pour voir la version

pour voir la version

Plusieurs solution pour voir la version :

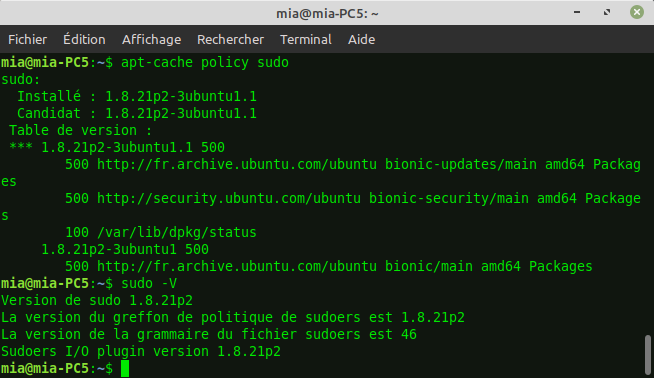

Pour vérifier votre version : apt-cache policy sudo

Tu entres la commande dans le terminal

Autre façon, proposée par Didier dans son post : sudo -V