Hello Didier,

Merci pour l'info.

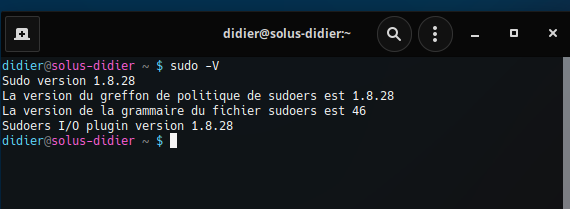

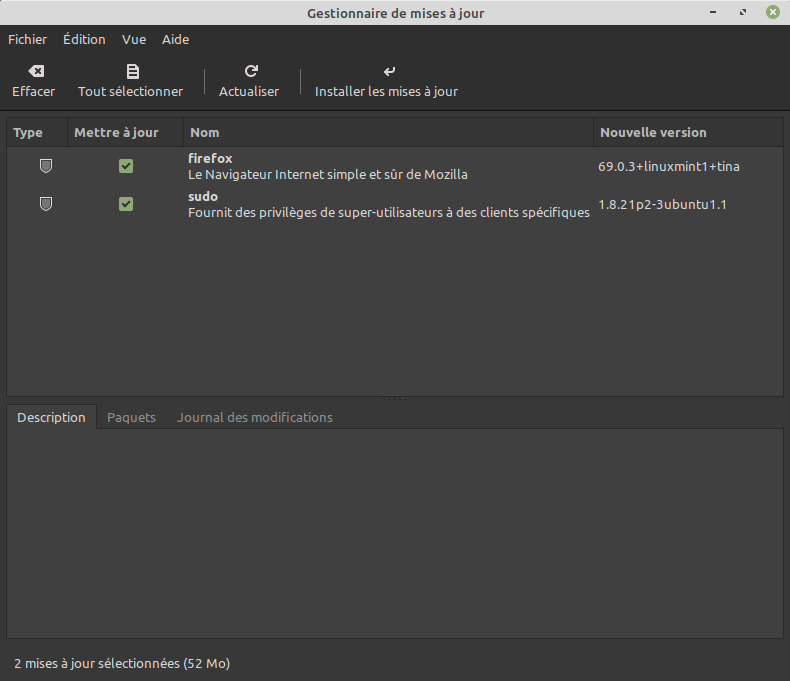

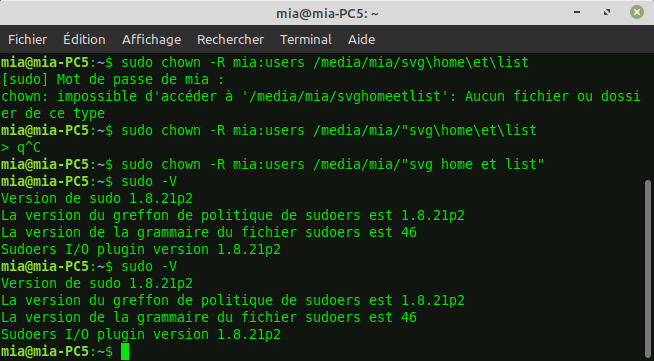

J'ai la version 1.8.21p2, pas la bonne

Pourtant les mises à jour sont faites (et je suis avec la dernière version 19.2).

Pour l’exploiter, un programme ou un utilisateur malveillant doit utiliser l’ID « -1 » ou « 4294967295 ». Pourquoi ces identifiants ? Parce que la fonction chargée de convertir l’ID en nom d’utilisateur traite ces deux valeurs comme « 0 », qui correspond à root.

Ben dis donc

J'ai cherché un fichier de configuration dans /etc/sudoers mais je n'en vois pas.

Pourtant, il m'est arrivé un drôle de truc, je ne sais pas si tu l'as vu car je l'ai rajouté dans un édit en te répondant dans Autres distribution :

j'étais en train d'installer Manjaro Cinnamon depuis VirtualBox quand le PC a freezé, ça ne lui arrive quasiment jamais.

Au redémarrage, impossible d'accéder à ma session.

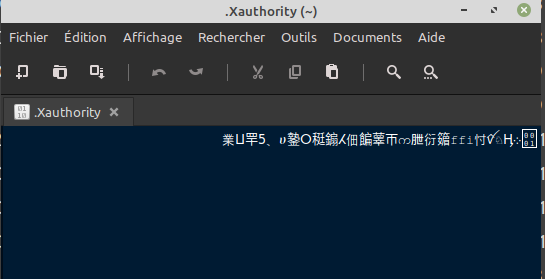

J'ai suivi un tuto, et j'ai réussi à la récupérer en supprimant puis recréant le fichier .Xauthority qui semble gérer les mots de passe en ouverture de session.

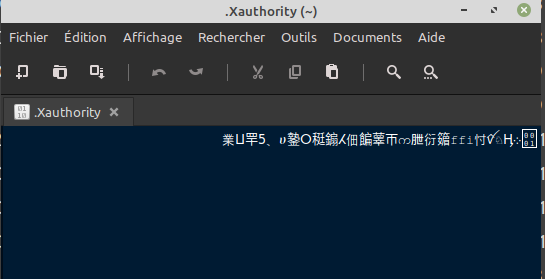

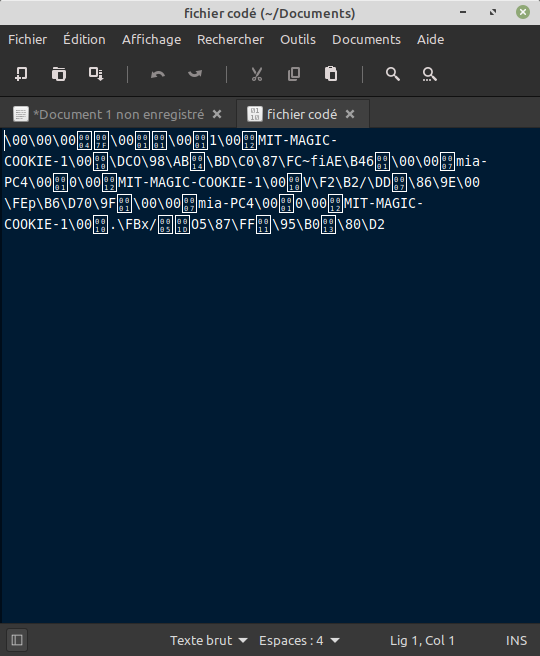

Puis j'ai eu la curiosité de l'ouvrir, ce que je n'ai pas fais pour celui que j'ai supprimé, je ne peux donc pas vraiment comparer.

Il y a des caractères chinois

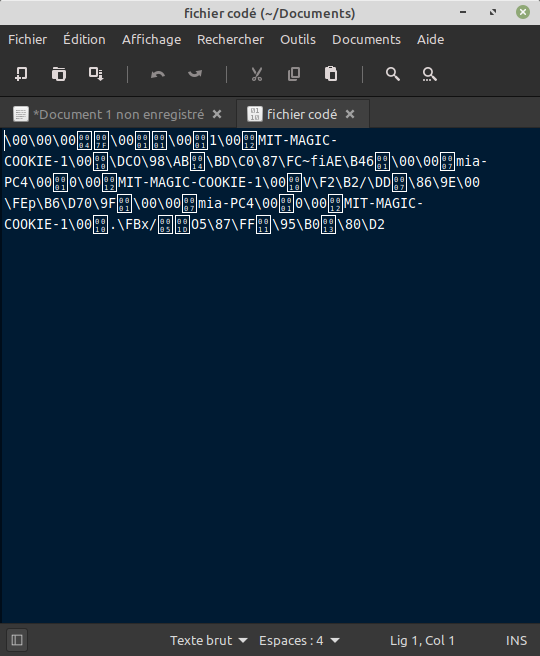

J'ai vérifié sur mon autre pc qui est sous Mint 18.3 et le fichier semble bien plus "normal" :

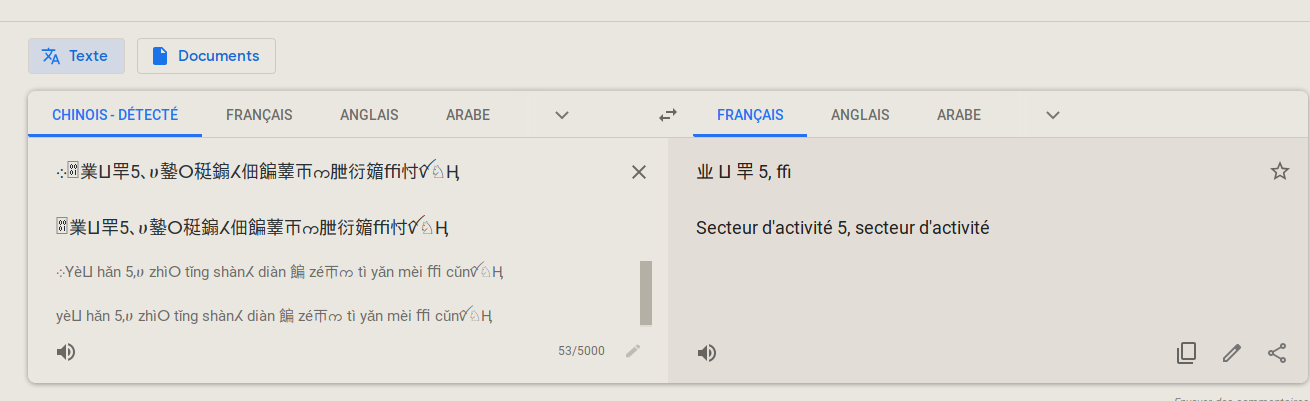

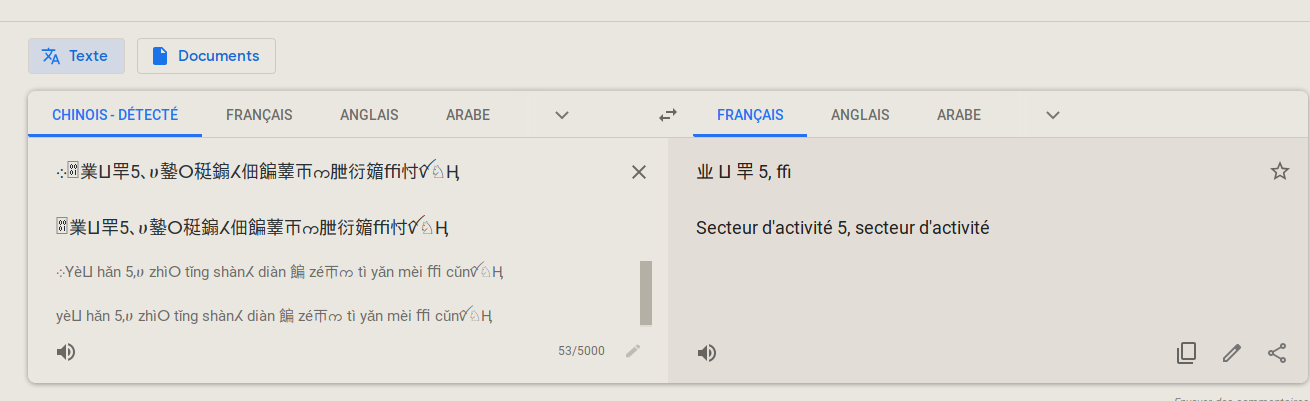

J'ai voulu traduire ces caractères et ça donne :

Mais il faut retirer le premier caractère, sinon ça donne autre chose (1ère ligne de trad).

du coup, je me demande...